![]()

猛威を振るうランサムウェア、事業継続を脅かす存在に

「ランサムウェアに感染し、数億ドル単位の高額な身代金を要求された」「業務に不可欠なシステムが動かなくなり、やむを得ず工場の稼働を停止した」——最近、そんなニュースを耳にした方も多いでしょう。過去にもさまざまなサイバー攻撃がありましたが、ランサムウェアは事業継続に大きなインパクトを与え、企業を脅かす存在となっています。

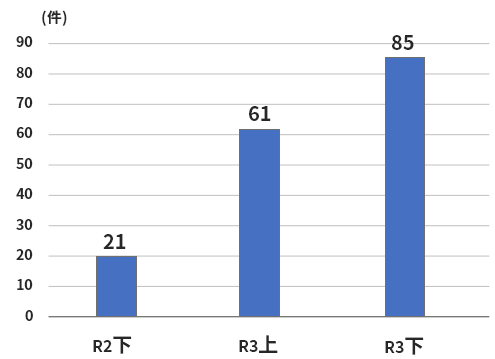

ランサムウェアとはPCやサーバに保存されているデータを暗号化し、ユーザーが利用できない状態に陥れた上で「元に戻してほしければ、金銭を支払え」と要求するマルウェアの一種です。最近では、暗号化する前にデータを盗み出し、「盗んだ機密情報を公開されたくなければ金銭を支払え」と要求する「二重の脅迫」を行うパターンも報告され、複数の日本企業の名前が被害者としてリストアップされています。警察庁のまとめでは、国内のランサムウェア被害は確実に増えています。

■企業・団体等におけるランサムウェア被害の報告件数の推移

出典:令和4年4月7日 警察庁広報資料 令和3年におけるサイバー空間をめぐる脅威の情勢等について

被害増加の背景には、攻撃者にとってランサムウェアが金銭を効率的に稼ぐ手段として注目されたためです。攻撃者のニーズが高まり、ランサムウェアによる攻撃は組織化され、さらに改造・修正が加わり高度化されていきました。ランサムウェア自体は以前から存在しましたが、この数年で費用を支払うことで手軽にランサムウェアを利用できる「Ransomware as a Service」(RaaS)が登場し、それほどスキルを持たない攻撃者でも容易にランサムウェア攻撃を行える仕組みが形成されてしまったのです。それとともに、身代金の額も数百万から数千万円単位へと急騰し、海外では数十億ドルと言った目の飛び出るような金額が要求されるケースまで発生しています。

被害者にとって痛手なのは、サーバなどに保存されている業務に不可欠なデータが使用できない状態に陥ることです。WordやExcelといったドキュメント類でも被害は甚大ですが、生産管理や調達、販売管理などを担う業務アプリケーションまでもが暗号化され、動かなくなってしまうため、事業がストップしてしまいます。例えば、ランサムウェア被害による工場の稼働停止、上場企業の決算発表延期、レジでのキャッシュレス決済中止といった被害が確認されています。

ご存知の通りITシステムは“IT化”と言われていた時代の「ちょっと便利な、合理化のための仕組み」ではありません。事業を支え、経営の意思決定を細部にまで伝える血管のように網を広げており、文字通り企業にとっての生命線です。ひとたびその運用が止められてしまうと事業そのものが滞り、関係する取引先や顧客にも説明や謝罪はもちろん、株主への説明や企業イメージの回復といった事後対応が求められます。こうした影響の大きさもあって、情報処理推進機構が毎年まとめている「10大脅威」の最新版では「ランサムウェア」が前回に続いて1位となっています。

■「情報セキュリティ10大脅威 2022」

NEW:初めてランクインした脅威

| 順位 | 組織 | 昨年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | 標的型攻撃による機密情報の窃取 | 2位 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 | 4位 |

| 4位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 3位 |

| 5位 | 内部不正による情報漏えい | 6位 |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 | 10位 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | NEW |

| 8位 | ビジネスメール詐欺による金銭被害 | 5位 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 | 7位 |

| 10位 | 不注意による情報漏えい等の被害 | 9位 |

出典:情報処理推進機構 情報セキュリティ10大脅威 2022

![]()

100%の防御は不可能という前提で、より包括的な対策を

丸紅情報システムズでも、ランサムウェアの流行に懸念を抱いたり、実際に感染してしまったお客様から相談を受けるケースが増えてきました。

典型的な感染例と対処は次のような流れです。攻撃者はまず、支社側に設置していたVPNアプライアンスの脆弱性を付いて社内に侵入します。攻撃者が次に狙うのは個々のパソコンではなく、認証を司るActive Directoryサーバです。ここを乗っ取った上で、各端末のアンチウイルスソフトを無効化するよう指示を出し、無防備な状態にした上で一斉にランサムウェアを拡散させます。最後にはActive Directoryサーバそのものも、また端末から接続するファイルサーバ内のデータもすべて暗号化され、身代金を要求する画面が表示されてしまう、というシナリオです。

この状況に陥ったお客様から相談を受けた丸紅情報システムズでは、まず隔離されたネットワークセグメントを新規に構築し、バックアップデータからの復旧を試み、クリーンな状態で最低限の業務を進められる環境を整えました。並行して、被害に遭った端末に対し、どのようなランサムウェアに感染したかを調査するとともに、影響範囲を特定し、再び被害が拡散することのないよう確認作業を進めました。

ただ、こうした一連の対処を終えてシステムが完全に復旧するまでには、どんなに急いでも1週間程度はかかるのが実情です。このような感染例から、4つの対策が浮かび上がってきます。

対策01

防御だけに頼るのではなく、EDRで早期検知を

これまで企業は、アンチウイルスソフトを導入してマルウェアに備えてきました。確かに、アンチウイルスソフトで検知・防御できるランサムウェアも存在しますが、前述の例のように無効化されてしまっては意味がありません。 そしてもう1つ注意が必要なのは、最近のランサムウェアの傾向として「正規の動き」を装うものが増えていることです。アンチウイルスソフトは悪意ある実行ファイルを対象に検知を行いますが、最近のサイバー攻撃の中には、Windows OSの標準機能を用いて活動し、アンチウイルスソフトの検知をかいくぐろうとします。こうした手法に対抗するには、エンドポイントや通信のログを解析し、怪しい挙動がないかどうかを検知するEDRのような仕組みが必要になります。

対策02

優れたバックアップとランサムウェア検知機能で重要なデータを保護

「ランサムウェアに感染しても、バックアップを取っているから大丈夫」という言葉をよく耳にします。しかし、サイバー攻撃者はそうした対策を見越し、先にバックアップファイルを消してから本番システムのデータを暗号化するようなランサムウェアを送り込んでくるようになりました。こうした最新の手口を理解した上で、ランサムウェアの被害を最小限に抑えることが重要です。優れたバックアップやランサムウェアの検知等、高度なデータ保護機能を有したストレージの導入は有力な選択肢の1つです。

対策03

煩雑な運用に煩わされることのない、高速なリカバリでシステムの稼働継続を

バックアップシステムは、システム稼働の継続に必要不可欠です。しかし、専用のソフトウェアやそれを稼働させるハードウェアの準備、必要なストレージ容量を計算したセットアップが必要となり、その適切な運用は専門的な知識を持ったエンジニアがいないと困難です。そして、バックアップを取っていても、システムが被害を受けた際、復旧まで時間がかかってしまってはいけません。こうした課題をまとめて解決し、しかも簡単に導入できるソリューションが登場しました。1日を要していた復旧作業が数10分に短縮した事例もある、注目の機能を紹介します。

対策04

100%防ぐことは出来ないランサムウェア、感染後の対応にフォーカスを

バックアップを用いてランサムウェア被害からの一次復旧を果たしても、対策は終わりではありません。情報漏洩がないかを確認したり、再発防止のための施策が必要です。それには「なぜ、どのようにして感染したか」という原因追及が不可欠ですが、その調査に必要な証拠が残っていないケースが少なくないのが実情です。

1つは攻撃者自体が痕跡を消してしまうケースですが、もう1つは、そもそもファイアウォールなどでログを取得していないケースです。よくよく確認してみると、外部からの攻撃に備えてブロックした通信のログは取っていても、許可した通信のログは取得していないケースが大半です。このため、確たる証拠をもって「情報漏洩はしていない」と断言できないまま調査を終えるしかなく、企業としての説明責任を果たせません。

このように、ひとたび感染してしまうと大きな被害が生じ、対応に追われるのがランサムウェアです。これまでの対策の限界をカバーする有効な手立てとは何なのでしょうか。