Traffic Sentinelの環境設定概要

概要

Traffic Sentinelの環境設定では、サーバーに指示するモニタリングの対象と方法を設定することができます。

- ネットワークを、社内の管理領域に対応するゾーン(Zone)とグループ(Group)からなる階層に分ける方法

- スイッチおよびルーターのエージェントの場所とSNMPでそれらと通信する方法

- ユーザのネットワーク上のローカルIPアドレス空間を表すエンドホスト サブネットの値

- 過負荷時やエラー率が高くなった時にイベント発行の基準として使用されるしきい値

- さまざまなリンク速度に対して適用されるサンプリング レート(SNMPにより自動的に設定されます)

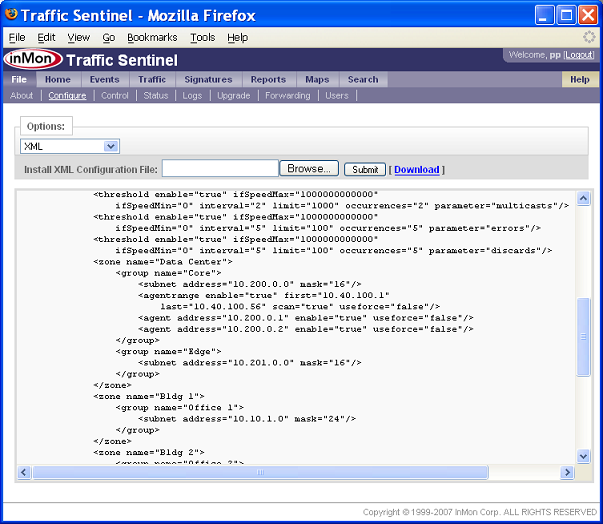

以上の設定(環境設定)は、XML文書としてサーバーに格納されます。 ユーザはこのXMLを直接表示して編集したり、あるいは付属のグラフィカル エディタを使用することもできます。

構成階層

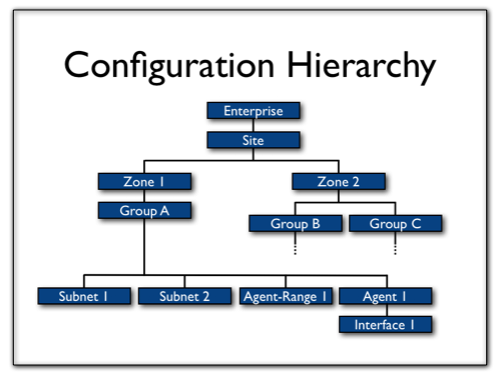

構成は階層を示すツリー構造の形で表示されます。

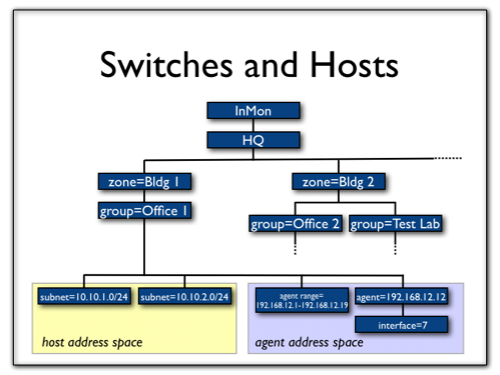

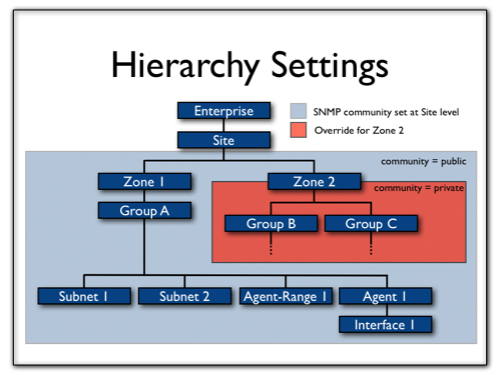

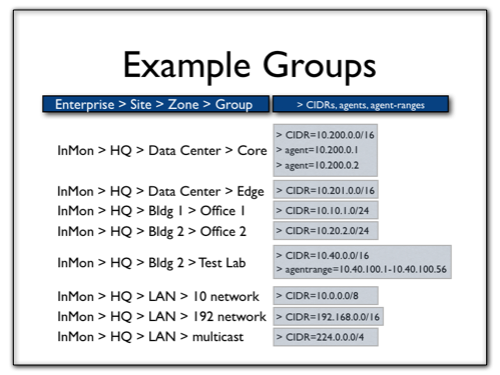

1つのサーバーが管理するのは(1つの「サイト(Site)」が複数のロケーションにまたがっている場合であっても)、常に1つのサイトだけなので、エンタープライズとサイトのレベルは固定です。 ゾーンおよびグループのレベルは固定ではなく、それぞれ必要な数だけ定義でき、それぞれに任意の名前をつけることができます。 一般的には、ゾーンは明確なロケーションを表し、グループは個々の建物や階を定義するものと考えます。 また、ネットワークのコアとエッジは区別されます。 通常の設定ではネットワークが約10個のゾーンに区分されます。 各ゾーン内の各グループはエンドホスト空間を定義するサブネットの集合を表し、エージェントは個々のスイッチまたはルーターを表し、エージェント レンジはスイッチまたはルーターを識別する対象となるアドレスの範囲を表します。 インターフェースについては、設定をオーバーライドする場合以外は特に定義する必要はありません。

注記: CIDR(Classless Inter-domain Routing: クラスレス ドメイン間ルーティング)という用語は、ここでは[アドレス]/[マスクビット]という形式で表現される任意のIPサブネットという意味で使用されています。

このツリー構造を使うと、エンドホストとそれらを接続するデバイスを、たとえそれらのアドレス空間がオーバーラップしない場合でも、論理的なグループにまとめることができます。

ネットワークをこのような階層ツリー構造に区分することにより、ネットワーク全体についてデフォルト設定を定義してから、特定のサブツリーについての設定だけを選択的にオーバーライドすることができます。 この例では、SNMPコミュニティ文字列をサイト全体について設定してから、それより下位の、サイト内の一部分についてだけ設定をオーバーライドする方法を示しています。

一般的なシナリオで考えてみましょう。ゾーンとグループには、組織の内部構造を表し、使用されるすべてのアドレス空間を把握できるような名前がつけられています。

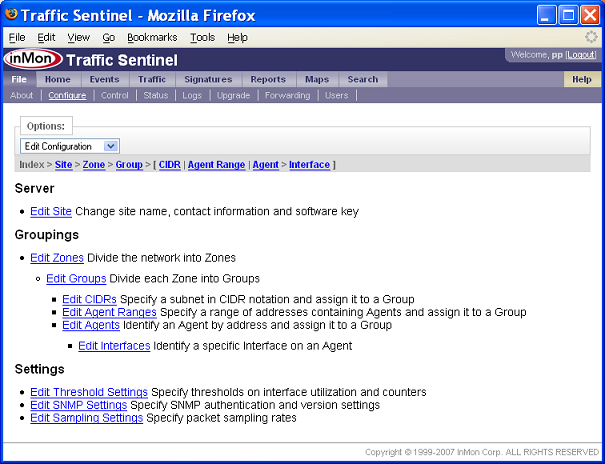

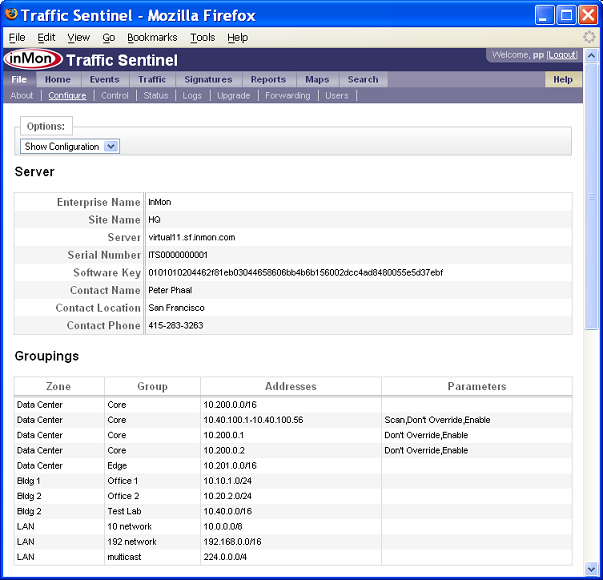

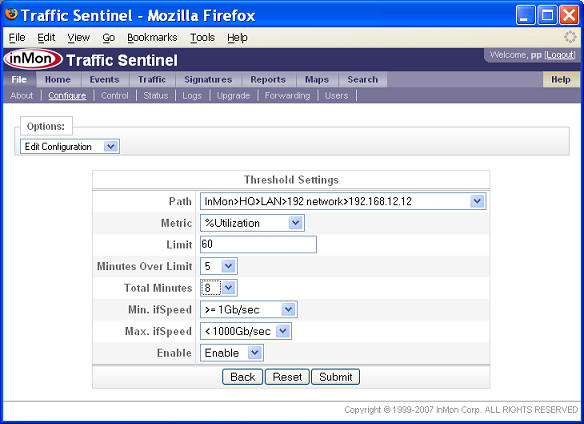

以上の設定(環境設定)は、XML文書としてサーバーに格納されます。 ユーザはこのXMLを直接表示して編集したり、あるいは付属のグラフィカル エディタを使用することもできます。 オプション(Options)ペーンでは、以下を選択できます。

- 設定の表示(Show Configuration) 現在の環境設定を、書式を整えて表示できます。

- 設定の編集(Edit Configuration) グラフィカル エディタを使用して環境設定の内容を変更できます。

- XML XML環境設定ファイルをダウンロードし、修正を加えてから再度アップロードできます。

サーバーに登録された環境設定は以下のように表示されます。 最初に、設定の表示(Show Configuration)オプションを使用した場合です。

同じ設定を、今度はXMLオプションを使用して表示すると生のXMLテキストを見ることができます。 ここではSNMP設定でオーバーライド可能な選択がなされていることに注目してください。

しきい値の設定

インターフェース・カウンターのしきい値設定は、しきい値(Limit)、トータル時間(Total Minutes)、超過時間(Minutes Over Threshold)の値で構成されます。毎分、 Traffic Sentinel は、モニターされている全てのインターフェースのしきい値チェックを行い、設定されたしきい値を基準に、そのステータスを判別します。以下の図は、インターフェースのステータスの計算方法を示しています。:

Interface Statistics チャートは、インターフェース統計値の一分単位の変化を示します。水平の線(threshold)はしきい値(Limit)を示します。2番目のThreshold

Crossingsチャートは、しきい値(Limit)を超過した期間、示されます。最後のStatus チャートは、しきい値を超過し始めるとすぐに、マージナル

![]() な状態として示されます。しきい値(Limit)を、4回の連続した期間、超過後、ステータスは、クリティカル

な状態として示されます。しきい値(Limit)を、4回の連続した期間、超過後、ステータスは、クリティカル ![]() に変化し、イベントを生成します。( 以上、超過時間(Minutes Over Threshold) に4をセットした例)。最後に、しきい値を4回下まわると、ステータスはグッド

に変化し、イベントを生成します。( 以上、超過時間(Minutes Over Threshold) に4をセットした例)。最後に、しきい値を4回下まわると、ステータスはグッド

![]() に戻ります。(トータル時間(Total Minutes)に4がセットされていた場合。 )。

に戻ります。(トータル時間(Total Minutes)に4がセットされていた場合。 )。

トータル時間(Total Minutes)は、超過時間(Minutes Over Threshold)より大きな値を設定できます。この場合、もし、しきい値(Limit)を、トータル時間(Total

Minutes)内で、少なくとも超過時間(Minutes Over Threshold)の回数超過した場合、通知として、![]() が発生します。たとえば、トータル時間(Total Minutes)に10をセットし、超過時間(Minutes Over Threshold)に4をセットしていた場合、通知は、しきい値(Limit)を10インターバル間で、4インターバル超過したときに発生します。さらに、しきい値(Limit)を下回る連続した10インターバルを経過した後、ステータスは、

が発生します。たとえば、トータル時間(Total Minutes)に10をセットし、超過時間(Minutes Over Threshold)に4をセットしていた場合、通知は、しきい値(Limit)を10インターバル間で、4インターバル超過したときに発生します。さらに、しきい値(Limit)を下回る連続した10インターバルを経過した後、ステータスは、

![]() に戻ります。

に戻ります。

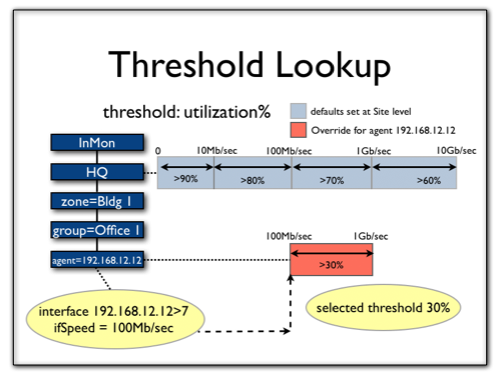

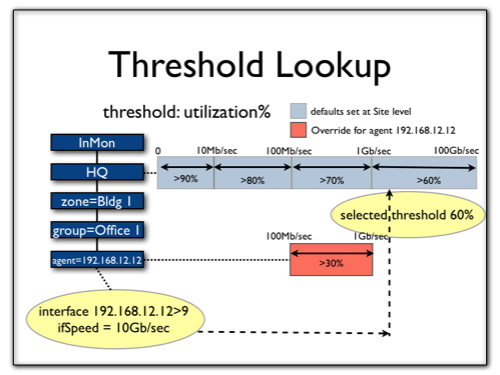

しきい値は、階層のあらゆるレベルで設定することが出来ます。サイト(Site) レベルで、デフォルトのセッティングが行なわれます。以下は、新たなしきい値設定を登録する例です。:

Utilization(使用率) のしきい値が、ひとつのAgentに対してオーバーライトされています。:

一定範囲のインターフェース速度についてだけオーバーライドが行われたことに注目してください。 このように、基準となるしきい値は、同じスイッチでもインターフェースにより異なる場合があります。

サンプリングの設定

多くの場合、パケットのサンプリング レートの設定は、デバイスのコマンドライン インターフェース(CLI)を使用して行います。 ただし、デバイスによっては、SNMPを用いるディスカバリーとリモート コントロールをサポートしているものもあります。 そのようなデバイスについては、サンプリング レートをTraffic Sentinelで選んで設定を自動的に行うことができます。 この機能を正しく利用するためには、サーバーからデバイスにSNMP SETリクエストを行うことを許可する必要があります。 SNMP write communityがここに設定されている場合、サーバーではそれが使用されます。 あるインターフェースについてどのサンプリング レートを使用するかの選択はサンプリング(Sampling)設定により決まります。この設定は、ツリー内の任意のレベルについてオーバーライドすることができます。 あるインターフェースについて使用するサンプリング レートを決定するための検索はifSpeedにより異なるので、上述のしきい値設定値の検索とよく似ています。 このようにSNMPを用いて検索と設定を行うデバイスは、個別のエージェント(Agent)エントリ内か、スキャン可能なエージェント範囲(Agent Range)エントリ内になければなりません。 ファイル(File)>コントロール(Control)ページから新規スキャンを直ちに開始することができますが、エージェント範囲のスキャンも毎晩行われ、ネットワークに新たに追加されたデバイスがないかどうかが調べられます。 新たに追加されたデバイスが検出されると、そのデバイスの設定が自動的に行われます。

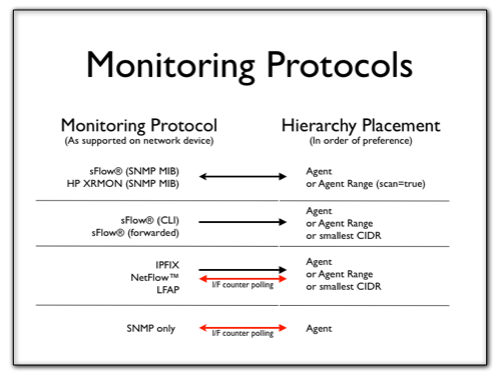

モニタリング プロトコル

次の表は、各モニタリング プロトコルについて、Traffic Sentinelがデバイスとどのように対話を行い、デバイスを構成階層内のどこに配置するかを示しています。 その後、使用するしきい値、サンプリングおよびSNMPの設定値を決定し、さらにデバイスをトラフィック(Traffic)>ステータス(Status)のどこに表示するかを決定します。

ポーリング対象のインターフェース カウンタがモニタリング プロトコルの通常配信情報に含まれていない場合は、Traffic SentinelはSNMPを用いてポーリングを行うことによりその情報を自動収集しようとします。

ゾーンとグループの使用

すでに見てきたように、ゾーンとグループを用いてネットワークの構造を定義することは、SNMP、しきい値(Threshold)およびサンプリング(Sampling)のパラメータを設定するのに便利です。 また、ゾーンおよびグループの情報には製品全体を通じて他にもいろいろな用途があります。

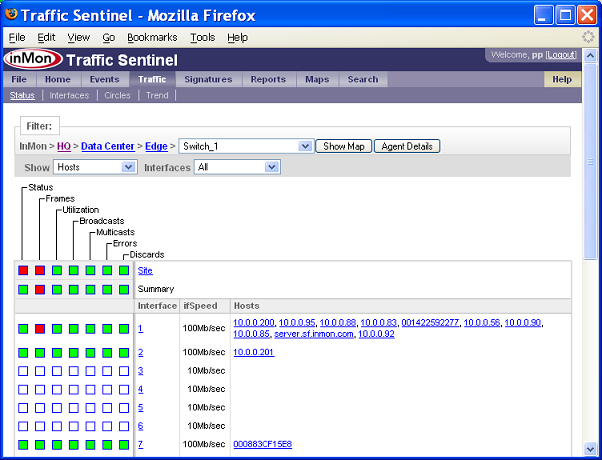

たとえば、ゾーンとグループの情報は、トラフィック(Traffic)の各ページから、ネットワークをナビゲートしクエリ範囲を設定するためのナチュラル ドリルダウンを行うために使用されます。 次に紹介する最初の画面(別のサーバーから得たものです)を見ると、トップレベルのステータスがどのようなゾーンに分かれているかがわかります。

クリックしてドリルダウンすると、各スイッチ ポートまで順に見ていくことができます。

トラフィック(Traffic)>サークル(Circles)ページでも、ゾーンまたはグループの情報を使用して、エンド ホストをクラスタリングし、ネットワークを流れるトップ フローについて詳しく表示することができます。 この例ではクラスター(Cluster)設定は「ゾーン」(つまり、ゾーン単位でクラスタリングする)になっています。

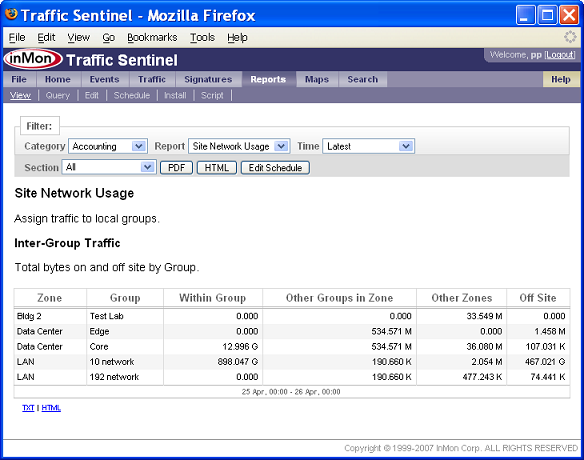

ゾーン間、あるいはグループ間のトラフィック パターンを把握できると、容量計画、ネットワークパーティショニングの設計およびトラフィック統計を行うのに便利です。 ここでは一例として、すべての内部トラフィックと外部トラフィックを、ゾーン/グループ別に示しているレポートを紹介します。

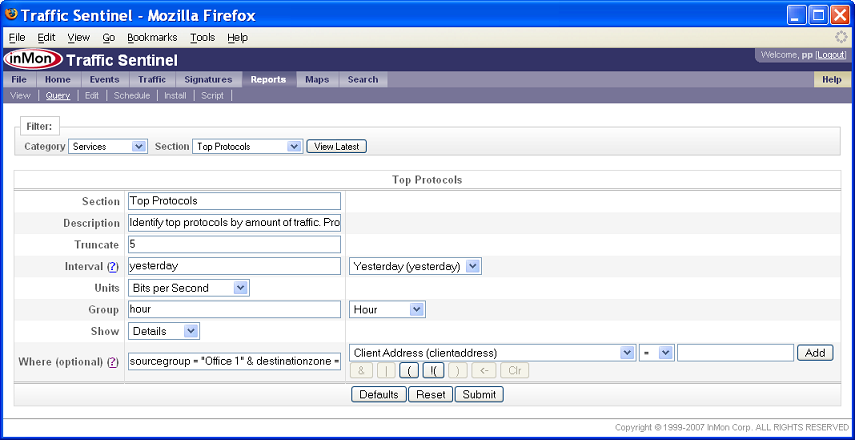

ゾーンとグループの定義は、セキュリティ レポートとセキュリティ シグネチャ ルールにより自動的に使用され、それにより、ユーザ ネットワーク上にあるホストとそれ以外のホストが識別されます。 ユーザはセキュリティ ルールの定義にゾーン名とグループ名を使用でき、クエリ エンジンのゾーンとグループを表すフィールドを使っていつでもフィルタリングを行うことができます。 たとえば、次のレポート セクションの条件(Where)フィールドを見てみましょう。

ここで使用されている

sourcegroup = Office 1 & destinationgroup = Data Center

というフィルタ式は、"Office 1"グループ内の任意のホストから"Data Center"グループ内の任意のホストに向かうトラフィックを、環境設定ファイル内のCIDR設定に基づいて選択することを表しています。 この後、"Office 1"グループの定義を拡張してさらに他のサブネットもこのグループに含まれるようにしてからこのレポートを実行すると、定義変更に対応した内容のレポートが表示されます。