EDRとは?

EDRとは、「Endpoint Detection and Response」の略です。サイバー攻撃によるマルウェアなどの侵入を早期に検知(Detection)し、被害を最小限に抑えるための初期対応や復旧(Response)を支援するソリューションです。

エンドポイント(Endpoint)とは、PC、スマートフォン、タブレット端末、各種IoTデバイスなどを指します。社員が在宅勤務中に使用するPCはまさにエンドポイントであり、EDRは、このようなエンドポイントから侵入したマルウェア等の早期検知、初動対応、復旧を支援するソリューションのことを指します。

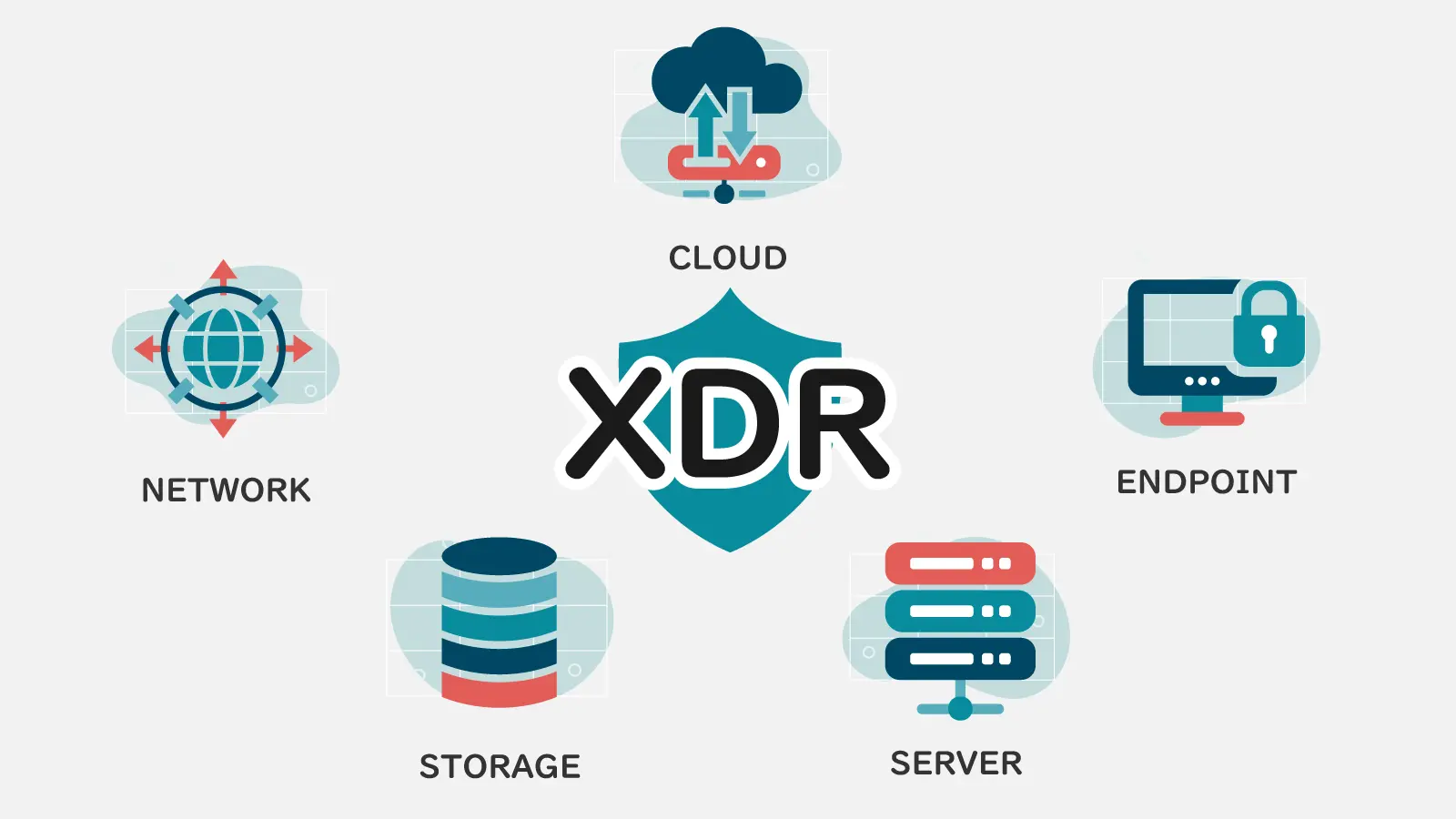

また、EDRから範囲を広げたXDR(Extended Detection and Response)という考え方がります。XDRについては別記事にて解説しています。

EDRが必要とされる背景

EDRが注目されている背景には、大きく2つの理由があります。また、それらの背景からセキュリティ対策に対する考え方も変化しています。

日々進化を続けるマルウェア

企業や団体などに対するサイバー攻撃は、その内容が日々変化しており、より複雑に多様化し続けています。そのため、すでに存在が確認されているマルウェアなどをパターンマッチングだけで対応する従来のアンチウイルス・アンチマルウェア製品では、駆除や処置以前に検知自体が困難になってきているのが実情です。

また、国内の病院や大学、一般企業から自治体まであらゆるところに拡大しているEmotet(エモテット)はファイルレスマルウェアというもので、一見すると無害なファイルを装って侵入します。ウイルス対策ソフトなどが検知する実行ファイル形式をとらないため、ウイルス対策ソフトの検知をすり抜けてしまいます。

エンドポイントを標的としたサイバー攻撃

テレワークなどのワークスタイルが普及したことにより、従業員が使用するPCなどのエンドポイントは社外で使用されることが増えています。そしてインターネットを経由して社内のサーバーなどとデータのやり取りをします。

このようなリモートから社内の重要情報などにアクセスするシーンが増えたことにより、“エンドポイントを経由した攻撃”や“エンドポイントそのものを標的としたサイバー攻撃”も増加しています。そのため、エンドポイントをいかに守るかが、セキュリティ対策上も重要になります。

セキュリティ対策に対する考え方の変化

従来はセキュリティ対策といえば、マルウェアの侵入を防ぐことに重点が置かれ、ウイルス対策ソフトを導入していれば十分と思われていました。しかしEmotetのような巧妙なマルウェアの登場により、昨今では、「100% 侵入を防げないなら、侵入された後の対策を強化」することの重要性が認識されています。完璧な防衛は不可能であり「侵入を前提とした検知・処置を備えるべき」とする考え方が普及し、そのためのソリューションであるEDRのニーズが高まっています。

また、「100%侵入を防げない」という考え方は、「あらゆるところにセキュリティリスクが潜んでいる」というゼロトラストモデルの考え方にも通じます。ゼロトラストについては以下、関連記事にて解説しております。

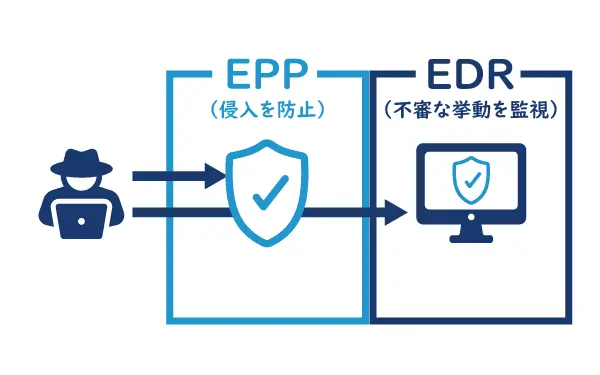

EDRとEPPとの違い

EDRを知る上で、EPPに対する理解も必要になります。EDRとEPPについての違いを基に解説します。

EPPとは

EPPとは、「Endpoint Protection Platform」の略で、エンドポイント保護プラットフォームと訳されます。文字通り「保護(Protection)」が目的となり、対象となるエンドポイント(PC等の端末)がマルウェアなどに侵入されないように守るためのソリューションです。

以前はエンドポイントのセキュリティ対策としてはEPPが主流でした。しかし、すでに触れたようにマルウェアが進化すると、EPPのパターンマッチングでは検知できず、侵入を許してしまうことになります。

EDRとEPPは組み合わせることでより高い効果を発揮

EPPに対して、EDRはエンドポイントへのマルウェア侵入をされてしまった後で、 EPPが検知・処置できなかったマルウェアの検知・処置を主目的としています。

従来は、アンチウイルス製品がマルウェアの侵入を防いでいるという安心感から、未知のマルウェア侵入に対して無防備な状態になりがちでした。その結果、マルウェア侵入の発見が遅れ、初期対応が十分にできず、サイバー攻撃による被害が拡大するリスクがありました。

EDRを導入することで、発生しうる侵入を迅速に検知し、初期対応することができ、被害を最小限に抑えることが可能となります。

“EDRが導入されていればEPPは不要である”、あるいは“EPPがすでに導入されているのだからEDRは不要である”、という議論がしばしばなされます。しかし、EPPとEDRは補完関係にあり、両者を効果的に組み合わせることで、より高いセキュリティ対策を実現します。

EDRの仕組み

EDRは、監視対象となるエンドポイント上で、マルウェアなどによると疑われるような“不審な動き”をしていないかを常時監視します。EDRによってプログラム、アカウント、ログなどあらゆる情報が常時取得されており、疑わしい“不審な動き”については、迅速に管理者に通知されます。管理者はEDRからの通知内容を精査して、必要な対策を講じることができます。

EDRの機能

EDR製品は多種多様なものが販売・提供されています。製品によって特徴などは異なりますが、EDRの基本機能は「不審な挙動を監視する」ことです。

最低基準としてマイターアタックフレームワーク

アメリカの非営利団体であるMITRE(マイター、The MITRE Corporation)では、「MITRE ATT&CK(マイターアタック、Adversarial Tactics, Techniques, and Common Knowledge)フレームワーク」という、実際に観測された敵対的な戦術と技法に基づいてサイバー攻撃の挙動(振る舞い)を整理・分類したナレッジベースを運営しています。

ここには既知のウイルスやマルウェアの動き方に関する情報があり、このフレームワークにあるものについては、きちんと検知できることが、EDRとしての最低限必要な機能といえます。ただし、これはベースラインであり、製品選びにおいては、プラスアルファの機能にも注目する必要があります。

不必要な検知を減らすポリシーベース

EDRによって検知された不審な動きにどう対処するかを決めるポリシーベースも重要です。

EDRはエンドポイント内の動きを常時監視し、不審な動きがあればマルウェア感染などを疑って管理者に通知します。しかし、時には企業が独自に開発・使用しているアプリケーションによって“不審な動き”として検知されることもあります。このような事前に分かっているケースでは、”安全な挙動”としてポリシーベースに含めておくことで、検知対象から除外することができ、管理者が不必要な検知に対する処置に時間を割く必要はありません。

さらにEDRには、開発メーカー側で、「こういう動き方をしたら、推奨として動作をストップさせる」というEDR自体に内包されたデフォルトの検知基準もあります。

まずはこの2つの基準に照らして、①不審な動きが検知され、②それらが管理者に通知されると、③最後は管理者が判断を下す、という三重のチェックを行うことで、エンドポイントを保護します。また、最終段階で管理者が判断した結果を、ポリシーベースに組み込むことによって、次回からはEDRが自動で判断できるようになります。

マルウェアの感染において、基本的な動きに感染の水平展開があります。より多くのエンドポイントに対して感染を広げ、攻撃をより確実なものにしようとする動きです。そのため、あるウイルスに感染すると、そこで不審な動きとして検知されるイベントがその後に10も20も頻発することがあります。このような場合、最初のイベントがポリシーベースに登録されていれば、2回目以降のイベントはEDRが自動的に判断して処理することができ、管理者は同じマルウェアの検知通知に対する処置に割く時間を最小化にすることができます。

EDR製品を導入するためのポイント

EDR製品を導入するにあたっては、次の5つのポイントに注目するとよいでしょう。

1.検知能力

既知のマルウェアを検知できることに加え、未知のマルウェアやEmotetのようなファイルレスマルウェアを検知できることも重要な選択ポイントです。もちろん、MITRE ATT&CKフレームワークに対応しているかどうかは最低条件になります。また、第三者機関によるEDR検出能力の評価を参考にするのもよいでしょう。

2.分析の精度

EDRは常に各エンドポイントからログを収集・分析し、不審な挙動があるかどうかを判断しています。そのため、ログ情報を分析する精度が高ければ高いほど、検知精度も高くなります。

3.調査機能

万が一、マルウェアの侵入など、脅威の存在が明らかになった場合は、感染経路や影響範囲などを調査することが必要となります。EDR製品の中には、こうした調査を自動化・効率化する機能を備えたものもあります。

4.導入のしやすさ

EDRでは、システムやアプリケーションの利用状況によっては、本来不審な動きではないものを不審な動きとして検知してしまうこともあるため、導入前にある程度のチューニングが必要となる場合もあります。そのため、導入前にPoC検証ができれば、導入後の不具合を回避できることにもなります。こうしたPoC検証のようなメニューが用意されているかどうかを確認しておければ、導入がスムーズになります。

5.他のセキュリティ対策との組み合わせ

現在、多くの企業でEPPの導入が進んでいます。そのため、これからEDRを導入しようという場合には、現在使用しているEPPとの併用についても考慮する必要があります。新たなEDRを導入するために既存のEPPを廃止しなければならない場合、コスト面で大きなデメリットが生じる可能性があるため、注意が必要です。

2つのEDRソリューションをご紹介

丸紅情報システムズでは、企業のEDRソリューションに最適な2つの製品をご提供しています。

Cybereason EDR

Cybereason(サイバーリーズン)は、日本国内でのEDR実績No.1を誇る次世代エンドポイントプラットフォームです。EDRソリューションとして優れたプロダクトであることはもとより、“次世代型アンチウイルス(NGAV)”機能を追加したことで、攻撃のあらゆる段階での脅威を自動的に回避する「Cybereason Defense Platform」を提供します。

また、オプションの「Cybereason MDRサービス」をご利用いただけば、Cybereasonのスペシャリストが、お客様に代わって、24時間365日、いつでもお客様の環境を監視します。万が一脅威が検知されると、ご報告はもとより、解決策もご提示します。「EDRは導入したいが運用に不安がある」という場合でも、Cybereasonなら、安心してお任せいただけます。

SonicWall Capture Client

SonicWall Capture Client(ソニックウォール・キャプチャークライアント)は、多様な保護機能を備えた統合エンドポイント製品です。

代表的な機能のひとつである「ロールバック機能」は、一定の条件のもとであれば、万が一ランサムウェアに感染してしまっても、感染前の状態に復旧させることが可能です。これにより、ランサムウェアの被害を最小化します。

また「Capture Advanced Threat Protectionサンドボックス」により、通常の利用領域とは隔離された仮想環境(サンドボックス)を構築し、その中でマルウェアの疑いがあるプログラムなどの検証を行えます。

SonicWall Capture Clientであれば、その他の多様な機能によって、お客様のニーズに合わせて最適化した、高度なセキュリティ環境の構築が可能になります。