外部からの攻撃対策

i-FILTER Ver.10の外部攻撃対策①

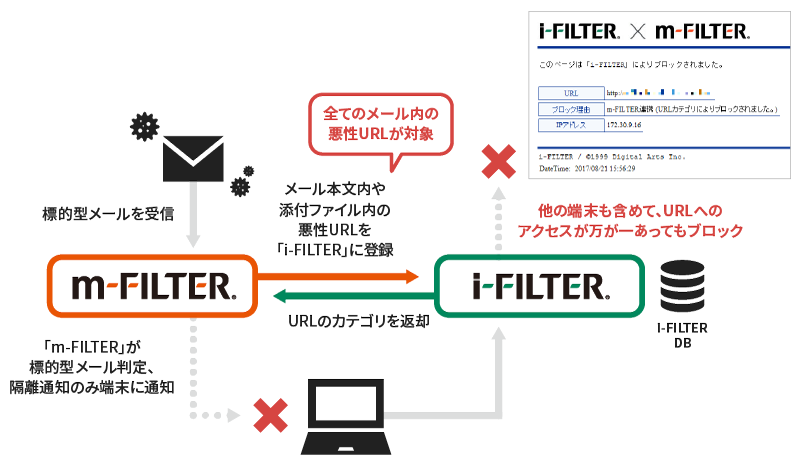

『i-FILTER』 Ver.10との連携でURLによる感染をブロック

特許出願中 i-FILTERが必要

m-FILTER Ver.5の外部攻撃対策①

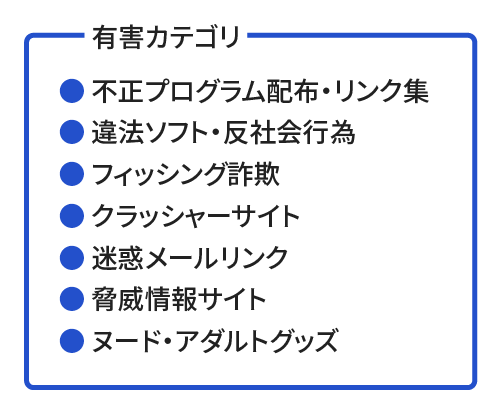

『 URLカテゴリ判定 』

特許出願中 i-FILTERが必要受信メールの本文・添付ファイル中のURLを「i-FILTER」に問い合わせし、カテゴリ判定。

「有害カテゴリ」「未カテゴリ」の場合偽装メールとして判定。

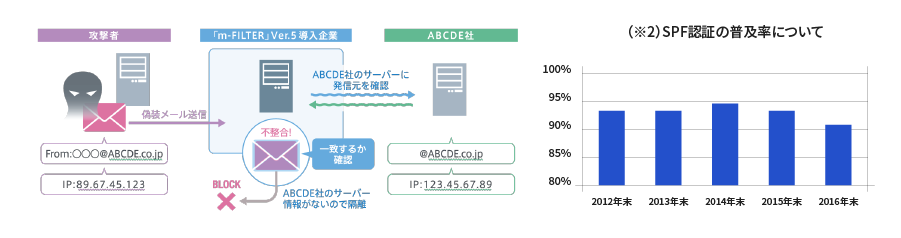

m-FILTER Ver.5の外部攻撃対策②

特許出願中IPA提唱の「標的型攻撃メールの例と見分け方(※1)」 をベースに機能を開発

※1 出典:IPA「標的型攻撃メールの例と見分け方」 https://www.ipa.go.jp/files/000043331.pdf『 送信元偽装判定 』

90%以上が対応(※2)するSPF認証をベースに、独自技術により送信元の偽装を社内環境に設置した場合でも判定

m-FILTER Ver.5の外部攻撃対策③

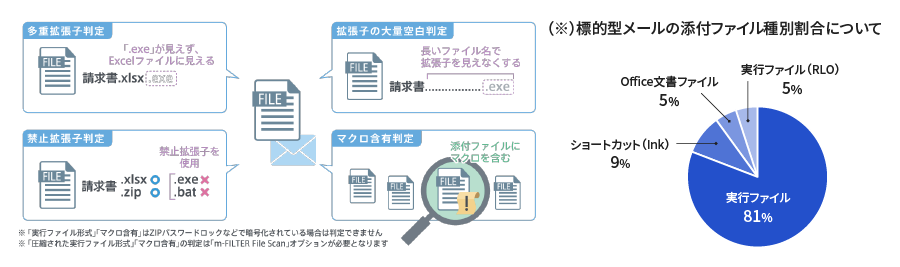

『 添付ファイル偽装ブロック 』

標的型メールに添付されるファイルのうち80%以上(※)を占める実行ファイルを判定。不正な拡張子も判定可能。

http://www.soumu.go.jp/main_content/000468608.pdf ※RLO制御コード(Right-to-Left Override)とは、ヘブライ語などの「右から左」に書く文字などを制御するためのコードを利用する拡張子偽装の手法の1つ。

Ver.5.10の新機能

- Office2003以前形式のマクロ含有判定

- Officeファイルに埋め込まれたPDFファイルのマクロ判定、JSファイル判定

- 画像ファイル(JPEG/GIF/PNG)の埋め込みマクロ判定

- 7z圧縮ファイル内のファイルに対しての判定

ZIPパスワードロックされているファイルに対しても判定可能!

特許出願済

m-FILTER Ver.5の外部攻撃対策④

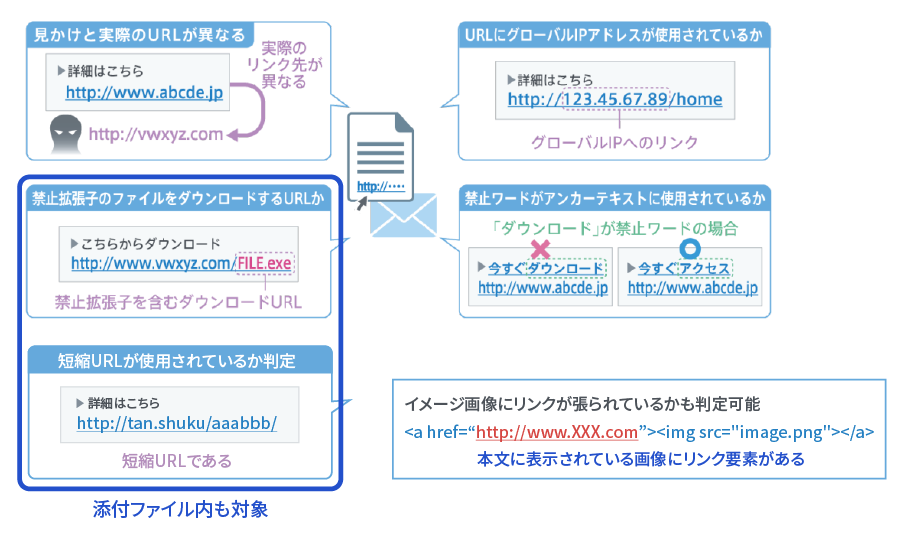

『 本文偽装ブロック 』

メール本文中と添付ファイル内のURLの偽装を判定可能。

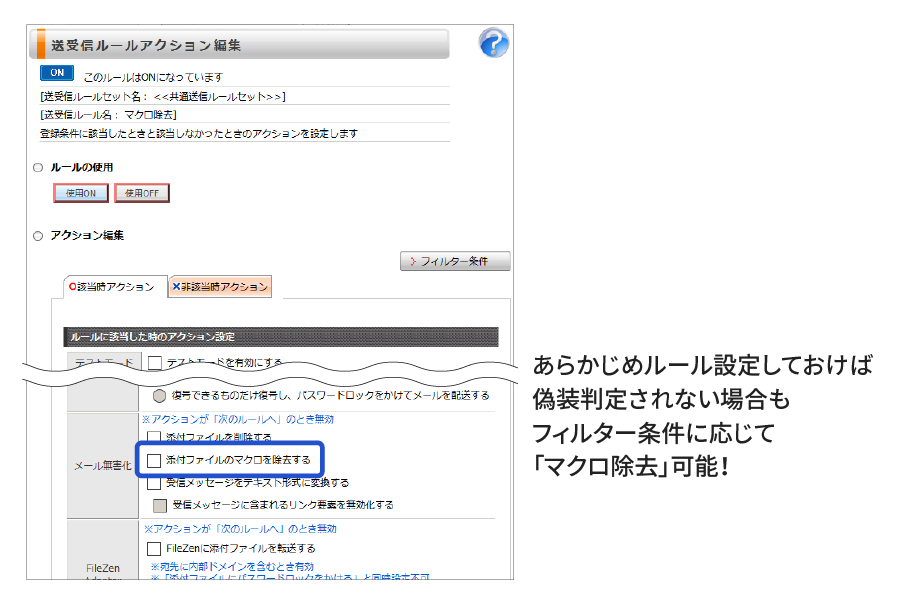

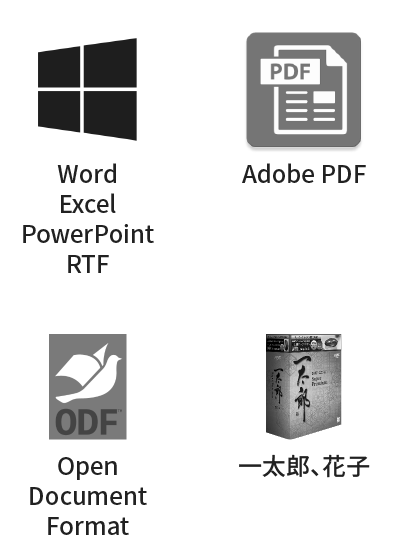

添付ファイルの「マクロ除去」が可能!

ルールによる「マクロ除去」可能

マクロ除去対象形式

-

-

ファイル種別 バージョン 拡張子 Word 2007~2016 docx,docm,dotx,dotm Excel 2007~2016 xlsx,xlsm,xlsb,xltx,xltm PowerPoint 2007~2016 pptx,pptm,potx,potm,ppsx,ppsm rtf 1.0~1.9 rtf PDF 4.0~DC(1.2~1.7) pdf 一太郎 2016、2017 jtd, jtt 花子 2017 jhd, jht Open Document 1.1、1.2 odt,ott,ods,ots,odp,otp,odg,otg,odf,odb fodt,fods,fodp,fodg 上記ファイルが圧縮されている場合 zip,lzh,lha,rar,tar,gz,tgz,taz,bz2

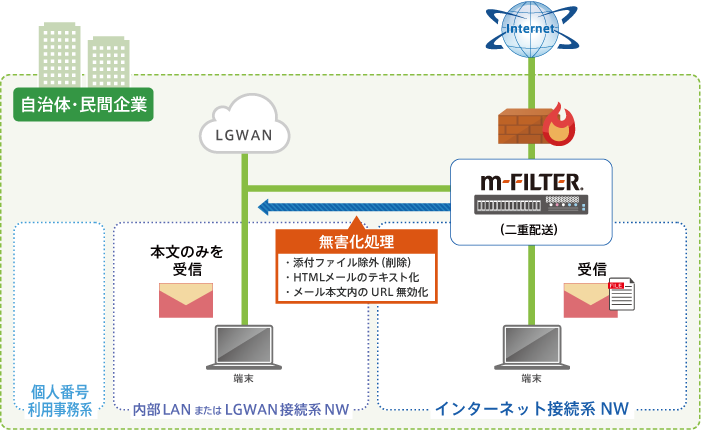

その他の外部攻撃対策①

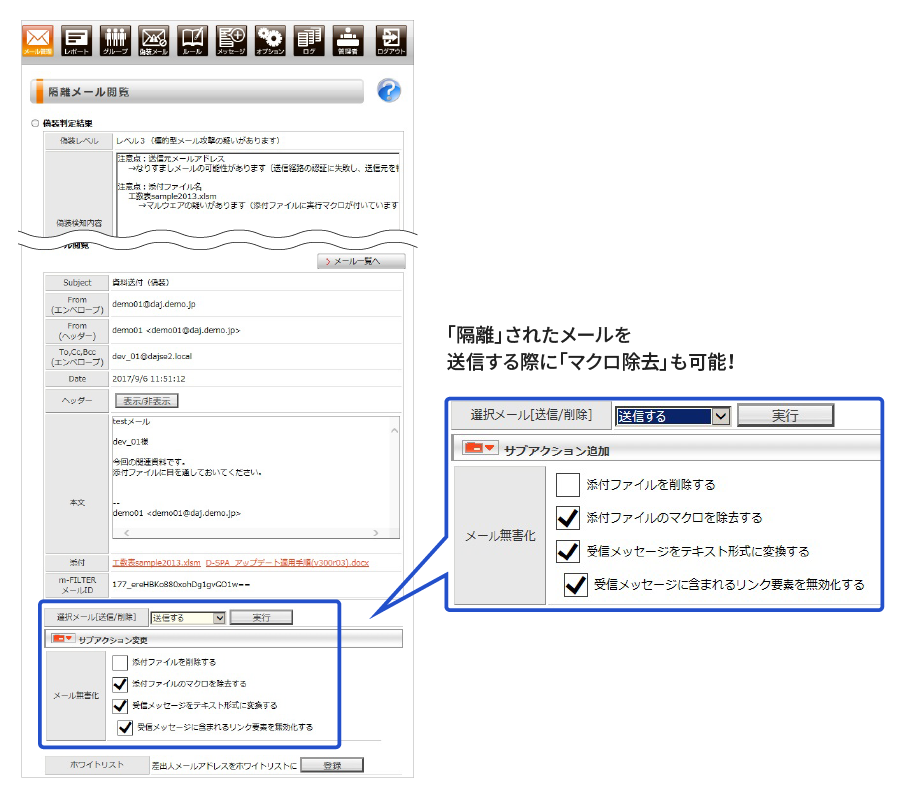

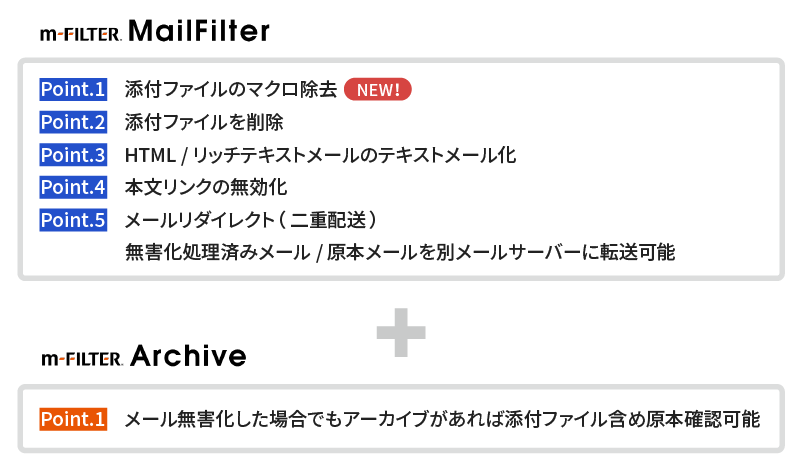

受信メールのメール無害化にも対応

その他の外部攻撃対策②

受信メールを複製し、1通をメール無害化処理、もう1通は原本のまま配送可能